Kiderült, hogy az Intel processzorokkal és T2 chippel rendelkező, macOS-t futtató Apple eszközök sebezhetők egy olyan javíthatatlan hiba miatt, amely root hozzáférést biztosíthat a támadóknak.

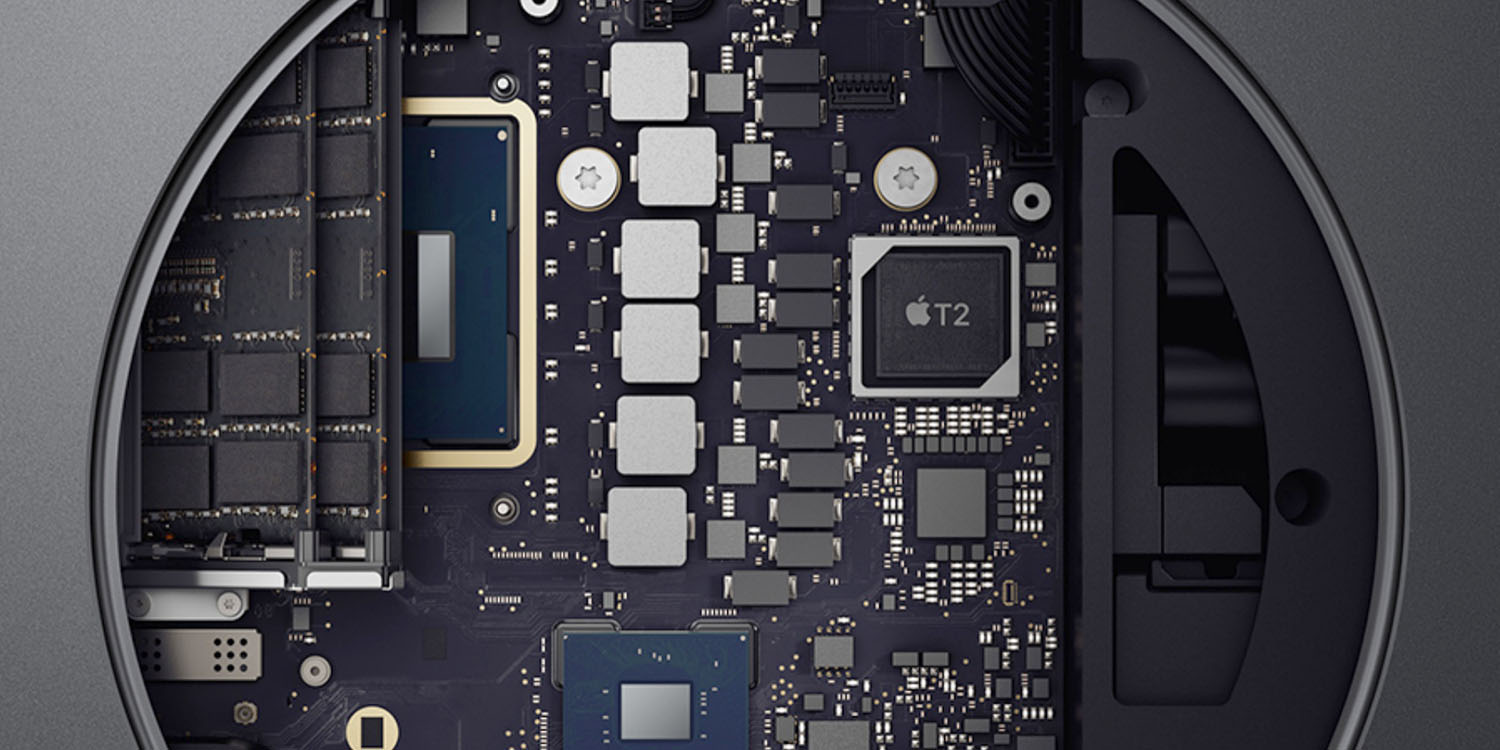

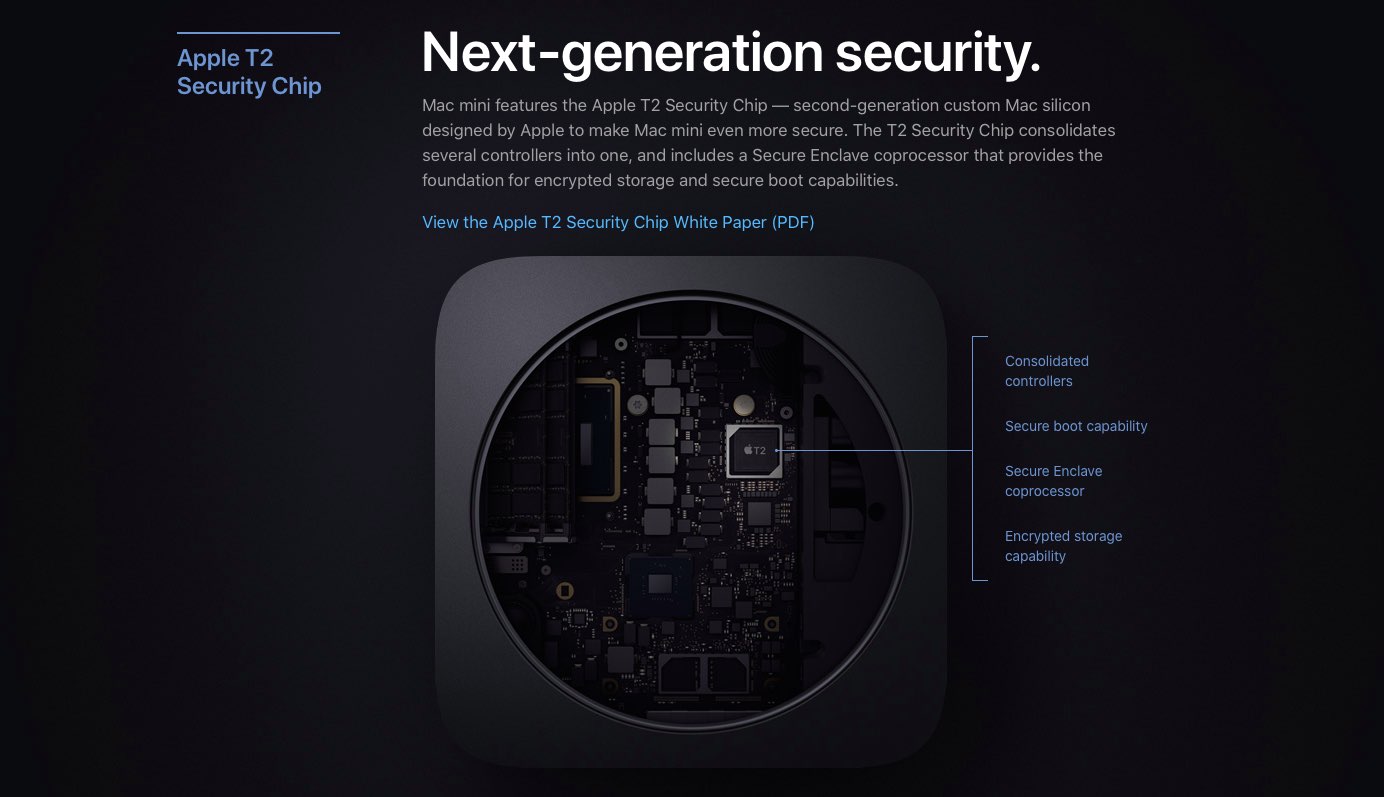

A T2 chip a legtöbb új Macben megtalálható. A mini koprocesszor olyan feladatokért felelős, mint a rendszerindítás és biztonsági műveletek, valamint olyan különféle funkciókat lát el, mint a hangfeldolgozás. Niels H., független biztonsági kutató jelezte, hogy a T2 chipnek van egy komoly hibája, amelyet nem lehet csak úgy befoltozni.

Niels H. szerint, mivel a T2 chip az Apple A10-es processzorán alapul, így kiszolgáltatott ugyanannak a checkm8 exploitnak, mint az iOS-es eszközök. Ez lehetővé téve ezzel a támadók számára az Aktiválási Zár kikerülését és más rosszindulatú támadások végrehajtását.

Normális esetben a T2 chip végzetes hibával lép ki, ha DFU módban dekódolási parancsot észlel. Viszont ez most párosulhat egy másik, a Pangu által felfedett sebezhetőséggel, amely megkerülheti a DFU kilépés biztonsági mechanizmusát.

Amint a támadó hozzáférést kap a T2 chiphez, teljes root hozzáféréssel és kernel végrehajtási jogosultságokkal rendelkezik. Bár nem tudják visszafejteni a FileVault titkosítással védett fájlokat, telepíthetnek keyloggert és ellophatnak jelszavakat, mivel a T2 chip kezeli a billentyűzet hozzáférését is.

A biztonsági rés lehetővé teheti a biztonsági zárak kézi megkerülését MDM-en vagy a Lokátor alkalmazáson keresztül, valamint a beépített Aktiválási Zár biztonsági mechanizmus révén. A firmware jelszó szintén nem segít a problémán, mivel billentyűzet hozzáférést igényel.

Az Apple hardveres felülvizsgálat nélkül sem tudja javítani a biztonsági rést, mivel a T2 operációs rendszere (SepOS) csak olvasható memóriát használ biztonsági okokból. Másrészt ez azt is jelenti, hogy a sérülékenység nem lesz tartós, hiszen hardverkomponensre van szükség, például rosszindulatú és speciálisan kialakított USB-C kapcsolatra.

Niels H. szerint a sérülékenység minden T2 chippel és Intel processzorral szerelt Macet érint. Az új az Apple Siliconos eszkök már más boot rendszert használnak, nem világos, hogy ezekre is hatással van-e.

A sérülékenység jellege és a kapcsolódó exploitok miatt a támadások végrehajtásához fizikai hozzáférésre van szükség. Így az átlagos felhasználók elkerülhetik a kockázatot a fizikai biztonság fenntartásával, és ha nem csatlakoztatnak ellenőrizhetetlen eredetű USB-C eszközöket.

A pontos biztonsági kockázatról az ironPeak blogon olvashatsz többet.

Borítókép: AppleInsider