Az egyik legnagyobb biztonsági fejlesztés, amit az Apple bevezetett eszközeibe az elmúlt évek során a Secure Enclave névre hallgató chip. Ez védi és enkriptálja a készüléken tárolt összes érzékeny adatot. Most úgy tűnik, hackerek találtak egy állandó sebezhetőséget, ami akár az iPhone, iPad és Mac felhasználókat is érintheti.

Ahhoz, hogy megérhessük a hibát, egy minimál technikai áttekintés következik a Secure Enclave-ről… 3… 2… 1…

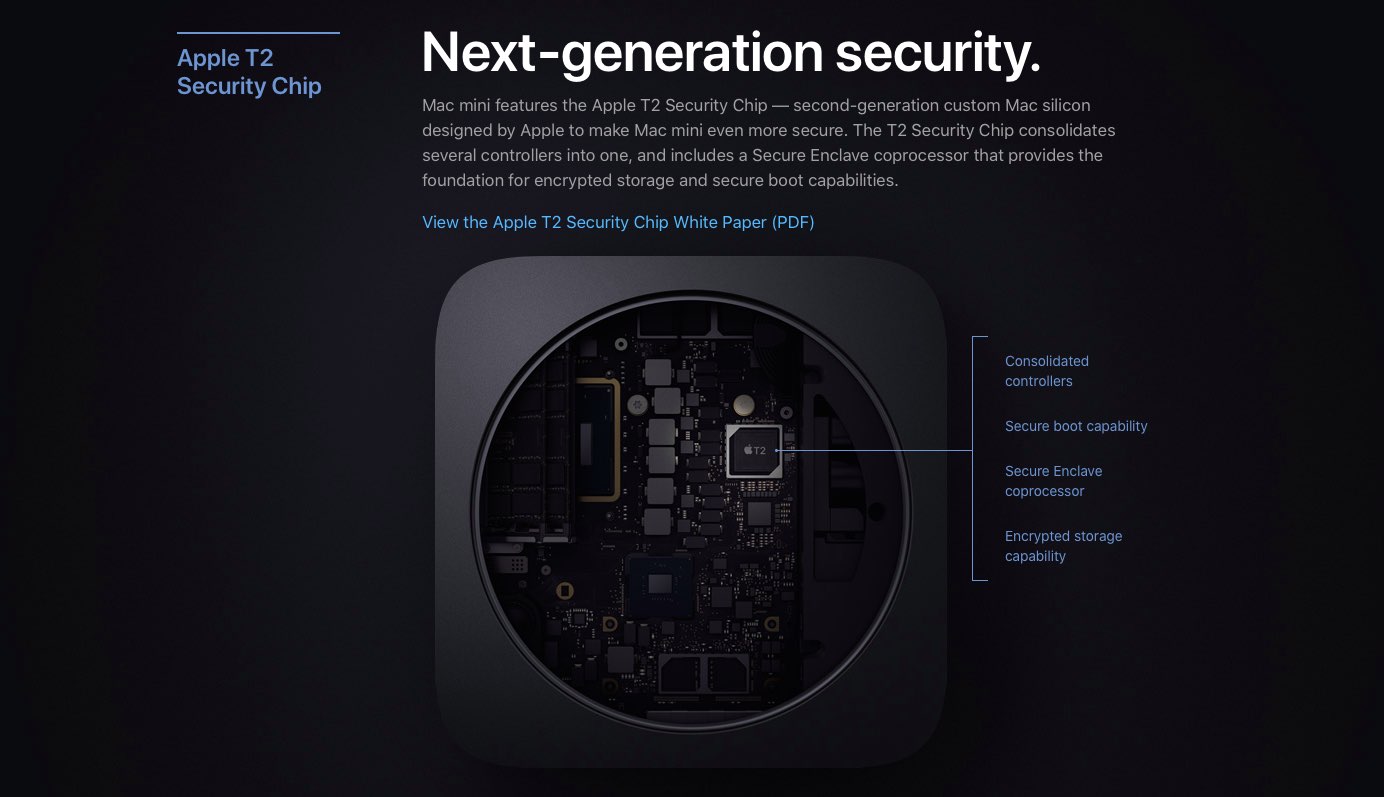

A Secure Enclave gyakorlatilag egy biztonsági segédprocesszor, ami mostanra már megtalálható szinte minden Apple eszközben, ezzel is hozzáadva még egy extra szintet a biztonsághoz.

Jelenleg az alábbi eszközökben található Secure Enclave chip:

- iPhone 5s

- iPad (5. gen) vagy annál újabb készülék

- iPad Air (1. gen) vagy annál újabb készülék

- iPad mini 2 vagy annál újabb készülék

- iPad Prók

- Macek T1 és T2 chippel

- Apple TV HD (4. gen) vagy annál újabb készülék

- Apple Watch Series 1 vagy annál újabb készülék

- HomePod

Minden az iPhone-odon, iPadeden, Maceden, Apple Watchodon vagy egyéb eszközödön tárolt adatodat random privát kulcsok védik, amihez kizárólag a Secure Enclave segítségével lehet hozzáférni. Ezek a kulcsok mind-mind egyedi kombinációk és közvetlenül magán az eszközön kerülnek eltárolásra, tehát még iCloudon keresztül sem szinkronizálhatók.

A titkos kódolás mellett a Secure Enclave továbbá felelős még azért is, hogy tárolja azokat a kulcsokat, amik az érzékeny adatokat kezelik, úgy mint: jelszavak, Apple Pay-hez társított bankkártya adatok és biometrikus azonosítási részletek, aka. Touch ID és Face ID. Szóval egészen összetett a rendszer.

A Secure Enclave chipje minden készülékbe külön kerül beépítésre, így működése is részben független a rendszer többi részétől. Ezzel biztosítva, hogy a különböző alkalmazásoknak se legyen hozzáférése egy az egyben a titkosított kulcsokhoz, viszont kikérhessenek különböző dekriptált specifikus adatokat, hogy felhasználhassák azokat pl. azonosításhoz.

Így gyakorlatilag még egy olyan jailbreakelt rendszer esetén is, ahol hozzáférsz a legbelső fájlokhoz, sem juthatsz át a Secure Enclave védelmén.

Na, de vissza a sebezhetőséghez…

Nem ez az első alkalom, hogy hackerek a Secure Enclave-hez köthető gyengeséget fedeznek fel. 2017-ben egy csoport valahogy képes volt dekriptálni a Secure Enclave firmware-ét és rájönni arra, hogyan működik ez az igen fontos komponens. Ekkor ugyan privát kulcsokhoz nem fértek hozzá, így a felhasználók minden adata biztonságban volt.

Most a kínai Pangu Team hackerei találtak egy befoltozatlan kiaknázható gyengeséget a Secure Enclave chipben, amivel akár még a felhasználók privát biztonsági kulcsaihoz is hozzáférhetnek.

The Team Pangu has found an “unpatchable” vulnerability on the Secure Enclave Processor (SEP) chip in iPhones. https://t.co/9oJYu3k8M4

— Jin Wook Kim (@wugeej) July 29, 2020

Idén a sanghaji MOSEC-en – Mobile Security Conference – be is mutatták a hibát. És mivel a probléma leginkább hardveres, nem pedig szoftveres, így az Apple semmit nem tehet annak érdekében, hogy visszamenően javíthassa a már értékesített készülékeket.

Arra nem tértek ki, hogy önmagában mi is a hiba forrása és hogyan lehet bejutni a rendszerbe. Nagyon úgy tűnik, hogy a Team Pangu szeretne némi nemű pénzösszeget kicsikarni az Apple-ből – vagy bárkiből – azért, hogy felfedjék a hiba mibenlétét.

Amit eddig tudunk az egész sebezhetőség forrása valahol a TZ0-s regiszter memória kontrollerében lehet, ami a Secure Enclave processzor memórahasználatáért felel. Ha sikerül átvenni bárkinek az irányítást a TZ0 register felett, akkor gyakorlatilag belepiszkálhat a Secure Enclave chip és fő processzor közösen megosztott memóriájába és annak funkcióiba.

Azt is tudni vélik, hogy a probléma ROM jellegű, így csak úgy, egy szoftveres frissítéssel nem javítható meg sajnos. Azonban nem olyan rossz a helyzet, mint elsőre gondolhatnánk.

Egyelőre úgy tűnik, hogy a sebezhetőség csak azokat a készülékeket veszélyezeti, amikkel a checkra1n jailbreak vagy a checkm8 exploit kompatibilis. Ráadásul azok az eszközök, amik A12 és A13 chippel ellátottak szintén mentesülnek a teher alól, így az iPhone XS generációja és annál újabb készülékek most úgy tűnik még, hogy biztonságban vannak.

Security implications of this SEPROM vulnerability are not as bad as you might think:

(1) Browser-based (nation states) or app-based (community) jailbreaks cannot use it, because the value in TZ0 register is locked and cannot be changed after boot.

— ax🔥🌸mX (@axi0mX) July 25, 2020

Ráadásul az axi0mX névre hallgató biztonsági szakember szerint szoftveresen nem használható ki a sebezhetőség, mert fizikai kapcsolat kell az eszközzel, így csak úgy távban nem férhet hozzá senki semmihez. És bár a hiba létezik, és ott van, a legtöbb Apple készüléket használó biztonságban van. Az viszont már más kérdés, hogy kormányzati és nyomozó szervek végre megtalálják-e a Secure Enclave-ben az Apple titkosításának kiskapuját, amire már olyan régóta várnak.

Forrás: 9to5Mac, AppleInsider

Borítókép: The Mac Observer