Pont tegnap előtt írtunk róla, hogy a Macet célzó kártékony szoftverek térnyerése mennyire visszaszorult. Azonban most úgy tűnik, a legújabb generáció sem lehet biztonságban.

2019-ben a Malwarebytes összesen káresetet 120 855 305 esetet számlált, ami 2020-ban 75 285 427 fenyegetésre csökkent. Ez közel 40 százalékos csökkenést jelent, és mivel a vállalkozások nagy része távban működött és áttértek az online munkára, az üzleti felhasználók esetében visszont 31 százalékos növekedés mutatkozott.

Ez a szám magasnak tűnik, de a rosszindulatú programok továbbra is csak a Mac összes fenyegetések 1,5 százalékát tették ki, a többit továbbra is adware-ek és PUP-k adták. Most viszont felbukkant az első malware, ami kifejezetten az Apple Siliconnal ellátott gépekre specializálódott.

A felfedezést Patrick Wardle biztonsági kutató és az Objective-See alapítója tette. Rendkívül részletes dekonstrukció során Patrick megosztotta, hogy hogyan találta meg az új Apple Silicon specifikus kártevőket, és miért számít ez.

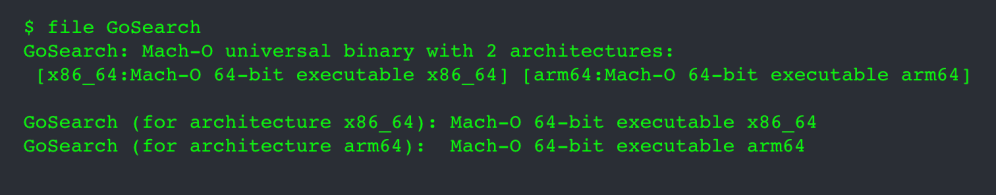

Miközben az M1 natív kompatibilitásának elérése érdekében az eszközeim újjáépítésén dolgoztam, azon gondolkodtam, hogy a rosszindulatú programokat írók is hasonló módon töltik-e az idejüket. Végülis a malware-ek is csak egyszerű szoftverek (bár rosszindulatúak), ezért arra gondoltam, hogy ésszerű lenne, ha végül olyan rosszindulatú programok bukkannának fel, amelyeket natív futtatásra terveztek az Apple új M1 rendszerein. Mielőtt elindulna a malware-ek vadászata, meg kell válaszolnunk a következő kérdést: “Hogyan állapíthatjuk meg, hogy egy programot natívan fordítottak-e M1-re?” Nos, röviden: arm64 kódot fog tartalmazni! Rendben, és ezt honnan látjuk? Az egyik egyszerű módszer a macOS beépített eszközével történik. Ennek az eszköznek a segítségével megvizsgálhatjuk a bináris dokumentumokat, hogy tartalmaznak-e lefordított arm64 kódot.

Wardle végül egy ingyenes kutatói fiókot használt a VirusTotalnál a vadászat megkezdéséhez. Ez fontos lépés annak kiderítéséhez, hogy van-e valóban optimalizált kártevő az Apple Silicon számára, az az univerzális alkalmazások kiszűrése, amelyek valójában iOS bináris fájlok. Miután szűkítette a találatokat, Wardle érdekes találatnak vélte a GoSearch22 nevű alkalmazást.

Némi ellenőrzés után meg tudta erősíteni, hogy ez bizony az M1-es Macekre optimalizált rosszindulatú program.

Hurrá, sikerült találni egy natív M1 (arm64) kódot tartalmazó macOS programot…, ami rosszindulatú! Ez megerősíti, hogy a malware-ek és adware-ek készítői valóban azon dolgoznak, hogy rosszindulatú alkotásaik natív módon kompatibilisek legyenek az Apple legújabb hardvereivel.

Fontos megjegyezni azt is, hogy a GoSearch22-t valóban Apple fejlesztői azonosítóval (hongsheng yan) írták alá 2020. november 23-án. A további túrással Wardle azt is kiderítette,, hogy a GoSearch22 Apple Siliconre optimalizált kártékony program az elterjedt és alattomos Pirrit adware variációja. Pontosabban az új verzió úgy tűnik, hogy rosszindulatú Safari kiterjesztésként szeretne beférkőzni a gépre.

Elképesztő, hogy milyen sebességgel dolgoznak a „sötétség erői”.

Forrás: Objective-See

Borítókép: Threatpost